MASTG-TECH-0123: Conquistando uma Posição MITM via ARP Spoofing

Quando a interceptação baseada em proxy falha devido a protocolos não-HTTP ou aplicativos não compatíveis com proxy, o ARP Spoofing pode ser usado para redirecionar o tráfego de rede. O ARP Spoofing é um ataque de Camada 2 que permite a um invasor se passar pelo gateway da rede, forçando o dispositivo móvel a enviar seu tráfego através da máquina do atacante.

Esta técnica funciona contra qualquer dispositivo e sistema operacional, pois o ataque é executado na Camada 2 do modelo OSI. Quando você está em uma posição MITM (Man-in-the-Middle), pode não ser capaz de ver dados em texto claro, pois os dados em trânsito podem estar criptografados por TLS, mas isso fornecerá informações valiosas sobre os hosts envolvidos, os protocolos usados e as portas com as quais o aplicativo está se comunicando.

Para executar um ataque de ARP Spoofing, você pode usar a ferramenta bettercap.

Importante: Sistemas operacionais modernos implementam defesas como DNS criptografado (DoH, DoT), randomização de endereços MAC e detecção de ARP spoofing, tornando esta técnica menos eficaz em dispositivos mais recentes.

Configuração de Rede¶

Para alcançar uma posição de Man-in-the-Middle (MITM)), seu computador host deve estar na mesma rede wireless que o dispositivo móvel e o gateway com o qual ele se comunica. Uma vez configurado, você precisa obter o endereço IP do dispositivo móvel. Para uma análise dinâmica completa de um aplicativo móvel, todo o tráfego de rede deve ser interceptado e analisado.

Ataque MITM¶

Inicie primeiro sua ferramenta de análise de rede preferida e, em seguida, execute a ferramenta bettercap com o seguinte comando, substituindo o endereço IP abaixo (X.X.X.X) pelo alvo contra o qual deseja executar o ataque MITM.

$ sudo bettercap -eval "set arp.spoof.targets X.X.X.X; arp.spoof on; set arp.spoof.internal true; set arp.spoof.fullduplex true;"

bettercap v2.22 (built for darwin amd64 with go1.12.1) [type 'help' for a list of commands]

[19:21:39] [sys.log] [inf] arp.spoof enabling forwarding

[19:21:39] [sys.log] [inf] arp.spoof arp spoofer started, probing 1 targets.

O bettercap enviará automaticamente os pacotes para o gateway da rede (wireless) e você poderá farejar o tráfego. No início de 2019, o suporte a ARP spoofing full duplex foi adicionado ao bettercap.

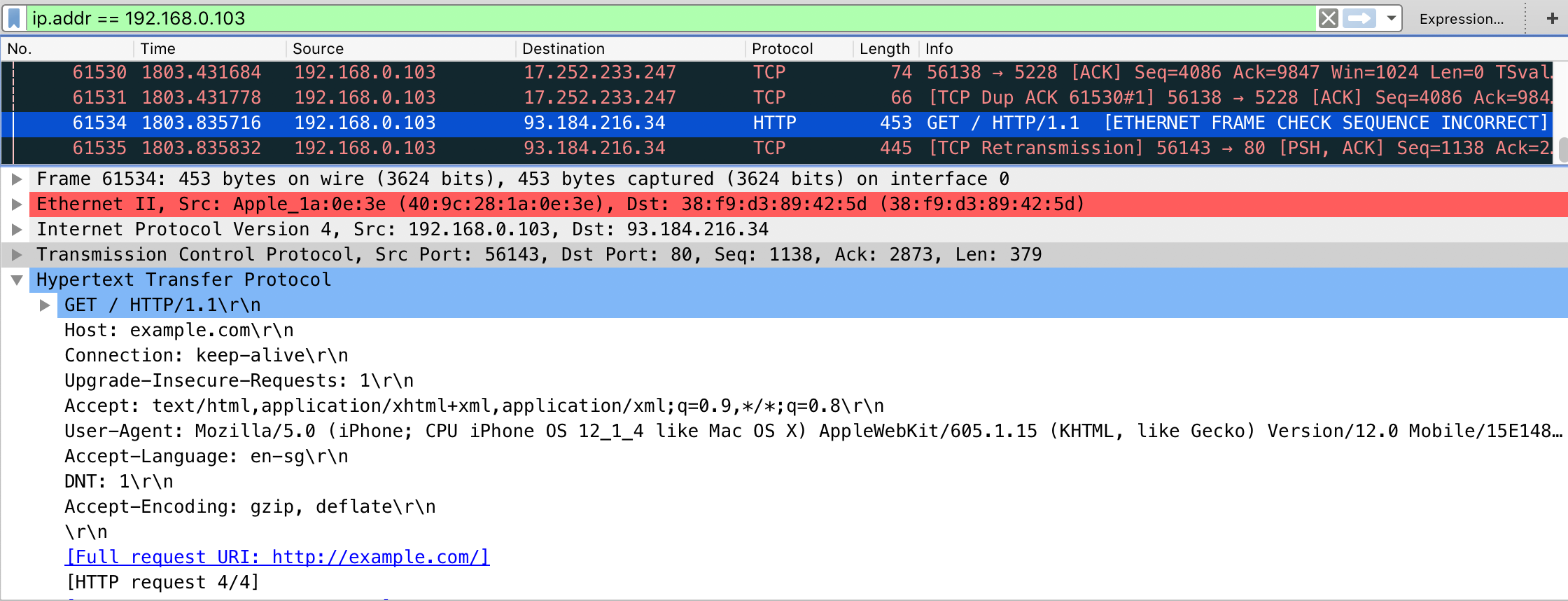

No telefone móvel, inicie o navegador e navegue até http://example.com. Você deve ver uma saída semelhante à seguinte se estiver usando o Wireshark.

Se for esse o caso, você agora pode ver todo o tráfego de rede enviado e recebido pelo telefone móvel. Isso inclui também DNS, DHCP e qualquer outra forma de comunicação, podendo ser bastante "ruidoso". Portanto, você deve saber como usar DisplayFilters no Wireshark ou saber como filtrar no tcpdump para focar apenas no tráfego relevante para você.